Meine Web-Seite zur informationellen Selbstbestimmung im Internet bedarf dringend der Überarbeitung. Bisher gehe ich dort auf die Snowden-Enthüllungen nicht ein. Meine ursprüngliche Motivation, mich mit Techniken für Privatsphäre und informationelle Selbstbestimmung im Internet zu beschäftigen, geht zurück auf die Einführung der Vorratsdatenspeicherung in der EU. Nun sehen wir weit mehr als Vorratsdatenspeicherung. Weltweit.

Emotionen angesichts anlassloser Spionage und politischer Untätig- und Hilflosigkeit könnten einen guten neuen Startpunkt liefern. Zum Glück bin ich zufällig auf den herausragenden Beitrag „Die gelähmte Wut“ von Meike Lobo gestoßen. Lesen Sie das. Erkennen Sie sich wieder? Was fühlen Sie?

Ich bin weder wütend, noch fühle ich mich hilflos. Ich empfinde Verachtung und Abscheu, in erster Linie für Politiker, die glauben, der Zweck heilige jedes Mittel, in zweiter Linie für Spitzel, denen Menschenwürde unbekannt ist oder die sie Ausländern (die wir alle bekanntlich fast überall sind) nicht zugestehen. In beiden Linien geht es um Menschen. Die einen gehören abgewählt, die anderen verurteilt. Statt „verurteilt“ wäre bei ausländischen Spitzeln „ausgewiesen“ ein guter Anfang; stattdessen gibt es neben bekannten Standorten auch noch Neubauten.

Also zurück zu „abgewählt“. Neuwahlen stehen bevor.

Politik und ethische Erwägungen beiseite. Ich empfinde auch Faszination. Wie funktioniert Überwachung aus technischer Sicht? Wer wendet welche Techniken wo an? Wie kann ich mich wehren?

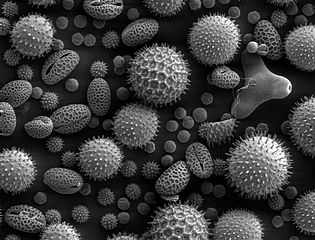

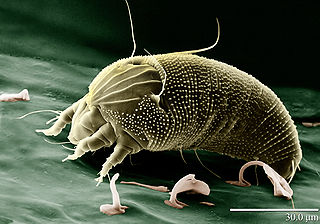

Diese Faszination kann auch in Abscheu umschlagen, je nach Detailtiefe und Kontext. Sehen Sie sich diese Bilder an. Faszinierend, oder?

Das erste zeigt Pollen, das andere eine Milbe. Manche Menschen bemerken sie nicht einmal, andere regieren allergisch. Wütend werden wenige. Allergiker suchen nach Gegenmitteln oder Vermeidungsstrategien. Ich bin Spionage-Allergiker.

Was mich antreibt, ist die Vorstellung, dass meine Gedanken und meine Meinungsbildungsprozesse frei und privat sein dürfen. Ich befinde mich da in höchstrichterlicher Gesellschaft (auch amerikanischer), die diese Freiheit und Privatsphäre als notwendige Voraussetzung für Selbstverwirklichung und aktive demokratische Teilhabe sieht. Ich will selbst entscheiden, wem ich welche meiner Gedanken wann mitteile. So einfach ist das. Und so komplex. Das fängt bei meinen aktuellen Vorlieben und Meinungen an und geht über Recherche, Lektüre und womöglich vertrauliche Kommunikation bis zur „Veröffentlichung“, sowohl online als auch offline.

Online und offline verschmelzen. Eben Moglen hat dies plastisch mit dem „verworrenen Web“ beschrieben, in das wir unser Offline-Leben immer weiter einweben. Lesen Sie das (oder meine Übersetzung). Smartphones, Brillen und Uhren, Fernseher und Spielekonsolen und was-weiß-ich werden zu Augen, Ohren und Positionsmeldern für uns und andere, im Web werden wir auf Schritt und Klick verfolgt, protokolliert und vorhergesagt, beim Lesen berichten E-Book-Reader, wer was wie lange liest, kommentiert, überspringt oder abbricht. Unternehmen sammeln und verkaufen die zugehörigen Daten unter unverständlichen Datenschatzbedingungen und sind gezwungen, sie diversen (Geheim-) Diensten zur Verfügung zu stellen. Moglen schlägt technische und ökologische Gegenmaßnahmen vor, wie Sie meiner Empfehlung eingangs des Absatzes folgend gelesen haben, oder?

Über den im Heimatland legalisierten Zugriff auf Unternehmensdaten hinaus wollen Geheimdienste alles. Wie im vergangenen Jahrtausend beschrieben und im September 2013 präzisiert wurde, kopieren sie nahezu sämtliche digitale Kommunikation (Telefon, Mobilfunk, Internet) und analysieren diese, sie zwingen Hersteller und Anbieter von Soft- und Hardware sowie Internet-Diensten, Hintertüren einzubauen, um Verschlüsselung auszuhebeln und unabhängigen Datenzugriff zu erlangen, sie sorgen bei der Entwicklung von Verschlüsselungsstandards dafür, dass sicher aussehende Verfahren eingeführt werden, die von den eigenen Experten problemlos gebrochen werden können.

Die meisten Unternehmen ziehen mit und hintergehen ihre Kunden. Eine rühmliche Ausnahme ist Lavabit, ein US-Unternehmen für sichere E-Mail-Dienste, das von seinem Gründer Ladar Levison geschlossen wurde, weil er den Überwachungsauflagen nicht nachkommen wollte. Er darf sich nach US-Recht nicht äußern, spekuliert aber über die Zwänge, private Schlüssel seiner Server weitergeben zu müssen oder Hintertüren einbauen zu müssen. Auf der Web-Seite seiner Firma kommt er zu dem Schluss: “[…] I would _strongly_ recommend against anyone trusting their private data to a company with physical ties to the United States.”

Das sieht übel aus.

Hatte ich nicht geschrieben, dass ich mich nicht hilflos fühle? Das liegt daran, dass ich glaube, nicht persönlich zur Jagd ausgeschrieben zu sein, sondern mich als Fisch unter vielen vom Schleppnetz bedroht sehe. Selbst wenn ich mich irre, sind Sie vielleicht ein Fisch, für den Hoffnung besteht. :-)

Ich gehe davon aus, dass die NSA Verschlüsselungsverfahren wie AES und RSA nicht gebrochen hat und daher für die Verwendung anderer Standards z. B. auf Basis elliptischer Kurven wirbt und die Hinterlegung von geheimen Schlüsseln sowie den Einbau von Hintertüren erzwingt; auch der Verzicht auf Perfect Forward Secrecy in Apple- und Microsoft-Browsern ist vor diesem Hintergrund weniger erstaunlich. Snowden behauptet, dass wir uns auf die Wirksamkeit von Verschlüsselungsverfahren verlassen können, und Bruce Schneier hält dies für richtig. Ein Problem ist allerdings, dass wir (noch) nicht wissen, welche Verschlüsselungsverfahren die NSA (noch) nicht gebrochen hat.

Wie gehe ich vor?

Erstens meide ich die Cloud. Es ist unsinnig und technisch unnötig, private Daten unkontrolliert Dritten zu überlassen. Um im obigen Bild zu bleiben, werfe ich mich nicht sehenden Auges ins Schleppnetz. Die Web-Seite PRISM-Break listet zahlreiche Alternativen zu beliebten Datenkraken auf.

Zweitens setze ich, wie Bruce Schneier, auf kryptographische Sicherheitsmaßnahmen. Ich kann nicht verhindern, dass meine Internet-Kommunikation ins Schleppnetz gerät. Ich möchte es den Spitzeln aber wenigstens so schwer wie möglich – wenn nicht sogar unmöglich – machen zu verstehen, was sie da in ihrem Netz haben. Ich anonymisiere mein Surf-Verhalten mit Tor und verschlüssele (interessierte Empfänger vorausgesetzt) E-Mails mit GnuPG. Dies und mehr ist Thema meiner Web-Seite, die ich nach diesem klärenden Selbstgespräch dringend überarbeiten muss.